По словам команды, стоящей за платформой безопасности блокчейна Cyvers, «хакер Ledger», который 14 декабря украл не менее 484 000 долларов из нескольких приложений Web3, обманным путем заставил пользователей Web3 утвердить вредоносные токены.

Согласно публичным заявлениям нескольких вовлеченных сторон, взлом произошел утром 14 декабря. Злоумышленник использовал фишинговый эксплойт, чтобы скомпрометировать компьютер бывшего сотрудника Ledger, получив доступ к учетной записи javascript (NPMJS) менеджера пакетов узлов этого сотрудника. .

Мы обнаружили и удалили вредоносную версию Ledger Connect Kit.

Сейчас выпускается подлинная версия, которая заменит вредоносный файл. На данный момент не взаимодействуйте ни с какими децентрализованными приложениями. Мы будем держать вас в курсе по мере развития ситуации.

Ваше устройство Ledger и…

– Леджер (@Ledger) 14 декабря 2023 г.

Получив доступ, они загрузили вредоносное обновление в репозиторий Ledger Connect на GitHub. Ledger Connect — широко используемый пакет для приложений Web3.

Некоторые приложения Web3 были обновлены до новой версии, в результате чего их приложения распространяли вредоносный код в браузеры пользователей. Кодом были заражены веб3-приложения Zapper, SushiSwap, Phantom, Balancer и Revoke.cash.

В результате злоумышленнику удалось украсть у пользователей этих приложений не менее 484 000 долларов. Другие приложения также могут быть затронуты, и эксперты предупредили, что уязвимость может затронуть всю экосистему виртуальных машин Ethereum (EVM).

Как это могло случиться

В беседе с генеральный директор Cyvers Дедди Лавид, технический директор Меир Долев и аналитик блокчейна Хакал Унал пролили дополнительный свет на то, как могла произойти атака.

По их словам, злоумышленник, скорее всего, использовал вредоносный код для отображения запутанных данных о транзакциях в кошельке пользователя, в результате чего пользователь одобрял транзакции, которые он не собирался делать.

Когда разработчики создают приложения Web3, они используют «наборы для подключения» с открытым исходным кодом, позволяющие их приложениям подключаться к кошелькам пользователей, заявил Долев. Эти комплекты представляют собой стандартные фрагменты кода, которые можно установить в несколько приложений, что позволяет им управлять процессом подключения без необходимости тратить время на написание кода. Комплект подключения Ledger — один из вариантов, доступных для решения этой задачи.

Похоже, сегодняшний инцидент с безопасностью стал кульминацией трех отдельных сбоев в Ledger:

1. Слепая загрузка кода без закрепления конкретной версии и контрольной суммы.

2. Несоблюдение «правил двух человек» при проверке и развертывании кода.

3. Не отзывать доступ бывшим сотрудникам.– Джеймсон Лопп (@lopp) 14 декабря 2023 г.

Когда разработчик впервые пишет свое приложение, он обычно устанавливает комплект подключения через Node Package Manager (NPM). После создания сборки и загрузки ее на свой сайт их приложение будет содержать комплект подключения как часть своего кода, который затем будет загружаться в браузер пользователя всякий раз, когда пользователь посещает сайт.

По мнению команды Cyvers, вредоносный код, вставленный в Ledger Connect Kit, вероятно, позволил злоумышленнику изменить транзакции, отправляемые в кошелек пользователя. Например, в процессе использования приложения пользователю часто необходимо выдавать разрешения на контракты токенов, позволяя приложению тратить токены из кошелька пользователя.

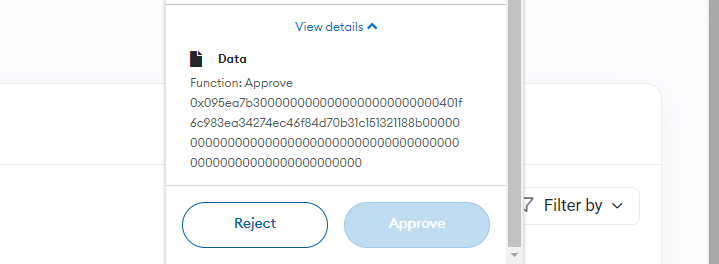

Вредоносный код мог привести к тому, что в кошельке пользователя отобразился запрос на подтверждение утверждения токена, но с указанием адреса злоумышленника вместо адреса приложения. Или это могло привести к появлению подтверждения кошелька, состоящего из сложного для интерпретации кода, из-за чего пользователь сбивчиво нажимал «подтвердить», не понимая, на что он соглашается.

Пример утверждения токена Web3. Источник: Метамаска.

Пример утверждения токена Web3. Источник: Метамаска.

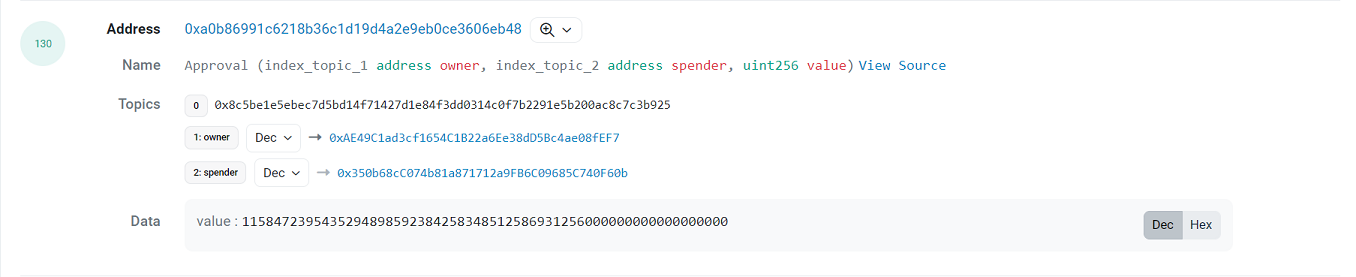

Данные блокчейна показывают, что жертвы атаки предоставили очень большие токены для вредоносного контракта. Например, злоумышленник слил более 10 000 долларов США с адреса Ethereum 0xAE49C1ad3cf1654C1B22a6Ee38dD5Bc4ae08fEF7 за одну транзакцию. Журнал этой транзакции показывает, что пользователь утвердил очень большую сумму в долларах США, которая будет потрачена вредоносным контрактом.

Одобрение токена жертвой эксплойта. Источник: Этерскан.

Одобрение токена жертвой эксплойта. Источник: Этерскан.

По словам команды Cyvers, это одобрение, скорее всего, было выполнено пользователем по ошибке из-за вредоносного кода. Они предупредили, что избежать такого рода атак крайне сложно, поскольку кошельки не всегда дают пользователям четкую информацию о том, на что они согласны. Одна из мер безопасности, которая может помочь, — это тщательно оценивать каждое сообщение с подтверждением транзакции, которое появляется во время использования приложения. Однако это может не помочь, если транзакция отображается в коде, который трудно читается или сбивает с толку.

Связанный: Руководитель ConsenSys о безопасности MetaMask Snaps: «Согласие – это король»

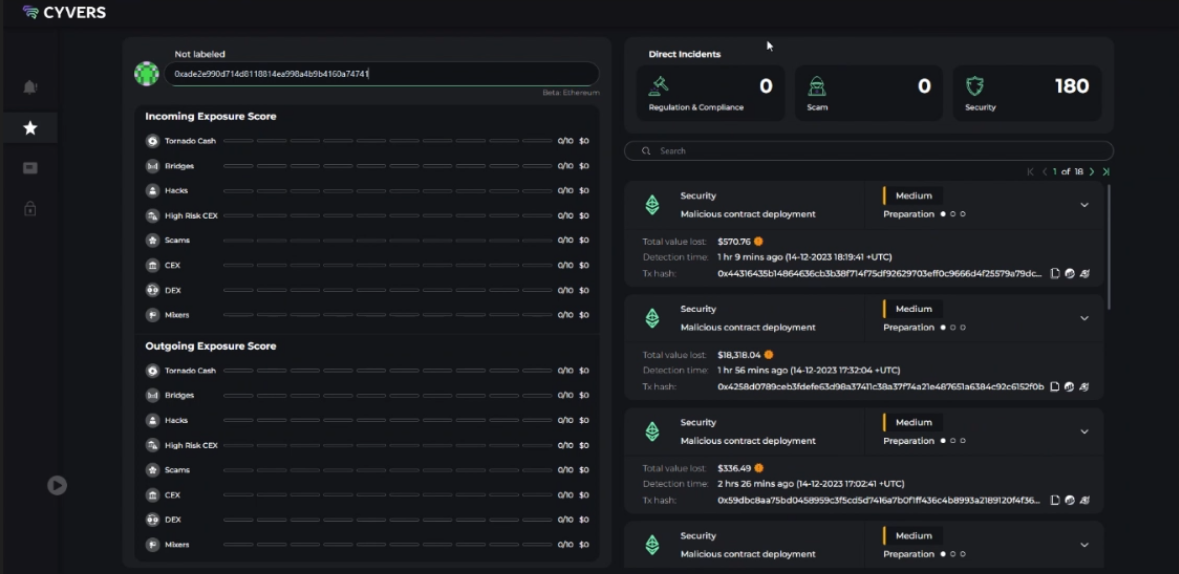

Сайверс заявила, что их платформа позволяет предприятиям проверять адреса контрактов и определять, были ли эти адреса вовлечены в инциденты безопасности. Например, учетная запись, которая создала смарт-контракты, использованные в этой атаке, была обнаружена Cyvers как причастная к 180 инцидентам безопасности.

Платформа безопасности Cyvers. Источник: Сайверс.

Платформа безопасности Cyvers. Источник: Сайверс.

Хотя инструменты Web3 в будущем смогут позволить заранее обнаруживать и предотвращать подобные атаки, отрасли еще предстоит пройти «долгий путь» в решении этой проблемы, сообщила команда .