Кибератаки стали серьезной угрозой для людей, организаций и правительств в современном цифровом мире. Кибератака — это злонамеренная попытка использовать уязвимости в компьютерных системах, сетях или программном обеспечении в гнусных целях. Понимание анатомии кибератаки необходимо отдельным лицам, предприятиям и правительствам для разработки эффективных стратегий кибербезопасности.

Чтобы пролить свет на изменяющуюся среду киберугроз, в этой статье будут рассмотрены основные элементы кибератаки, а также этапы фишинговых атак и атак программ-вымогателей.

Этапы кибератаки

Разведка

Злоумышленники собирают данные о цели на этапе разведки. Чтобы найти потенциальные уязвимые места, цели и важные активы, они используют различные тактики и проводят активную или пассивную разведку.

Активная разведка включает в себя сканирование сетей в поисках предполагаемых точек доступа, тогда как пассивная разведка при кибератаке включает сбор информации о цели без непосредственного взаимодействия с ее системами или сетями.

Вооружение

Как только злоумышленники обнаруживают свои цели и уязвимые места, они превращают атаку в оружие, написав вредоносный код или воспользовавшись уже известными слабостями. Это часто влечет за собой разработку вредоносных программ, таких как вирусы, трояны или программы-вымогатели, которые могут нанести вред целевой системе или получить незаконный доступ к ней.

Связанный: 7 самых востребованных профессий в области кибербезопасности

Доставка

Теперь вредоносная полезная нагрузка должна быть доставлена к цели. Злоумышленники используют различные методы для заражения ничего не подозревающих жертв вредоносными программами, включая фишинговые электронные письма, вредоносные ссылки, зараженные вложения и атаки на водопой.

Эксплуатация

На этом этапе злоумышленники используют недостатки в целевой сети или системе для получения несанкционированного доступа. Они используют бреши в системе безопасности, неисправленное программное обеспечение или некачественные процедуры аутентификации для доступа к цели.

Монтаж

Как только злоумышленники получают доступ к целевой системе, они устанавливают вирус, чтобы он оставался постоянным и находился под их контролем. Они также могут увеличить свои учетные данные, чтобы получить более расширенный и боковой доступ к сети.

Командование и контроль

Злоумышленники создают инфраструктуру управления и контроля, чтобы поддерживать связь со скомпрометированными системами. Это известно как управление и контроль (C2). Это позволяет им общаться, эксфильтровать информацию и тайно осуществлять свои гнусные действия.

Действия по цели

Захватив контроль над целевой системой, злоумышленники переходят к выполнению своих основных задач. Это может повлечь за собой кражу данных, изменение данных, запросы о выкупе или запуск дополнительных атак на другие цели.

Сокрытие следов

Чтобы предотвратить обнаружение и сохранить свою точку опоры, злоумышленники скрывают свое присутствие в скомпрометированных системах, удаляя журналы, стирая доказательства своей деятельности и маскируя свое присутствие в журналах.

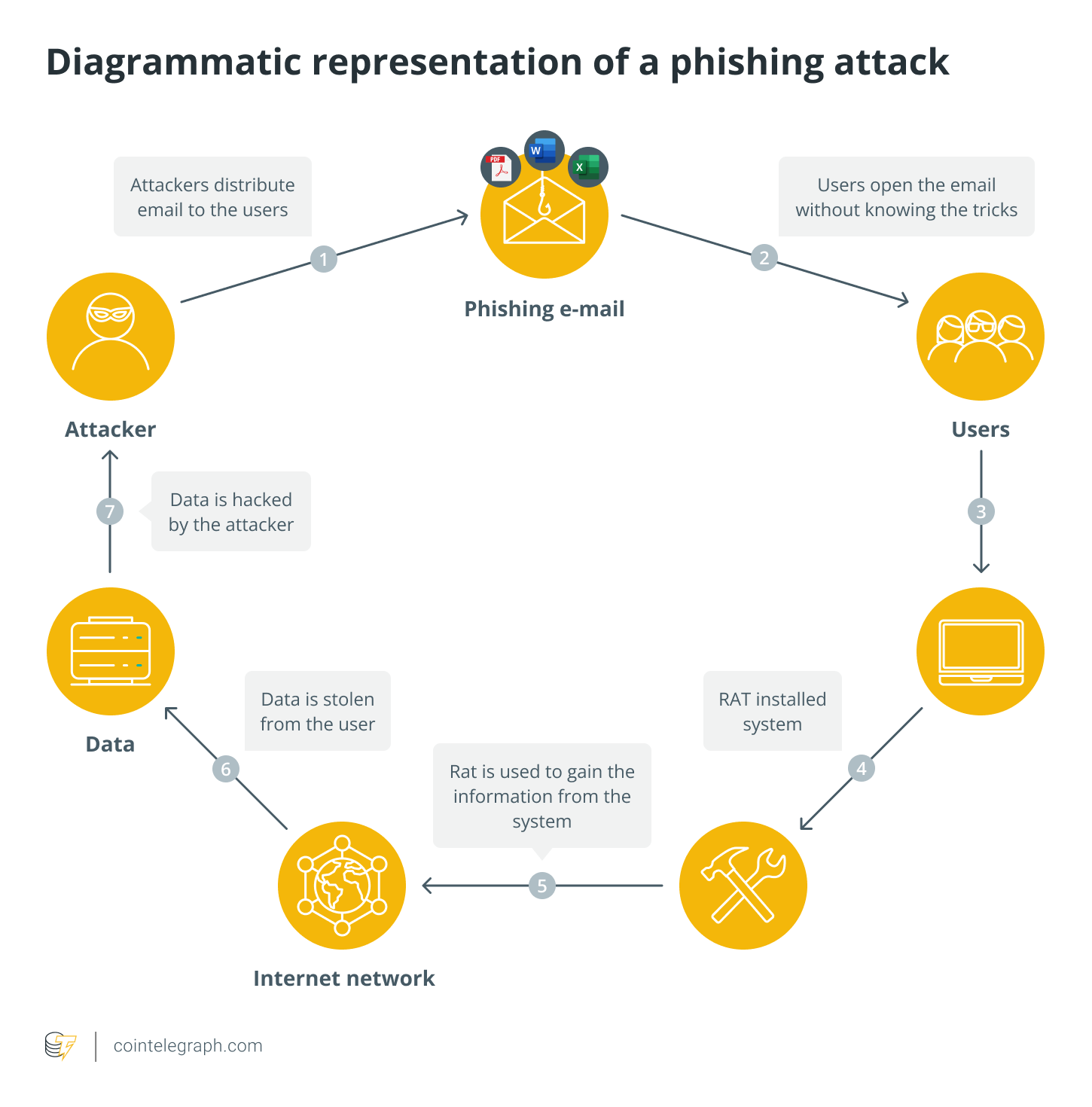

Понимание анатомии фишинговой атаки

Фишинговая атака — это тип кибератаки, при которой злоумышленники используют методы социальной инженерии, чтобы обманом заставить отдельных лиц или организации разглашать конфиденциальную информацию, такую как учетные данные для входа в систему, финансовые данные или личные данные.

Например, злоумышленник может удаленно управлять зараженным компьютером, установив трояны удаленного доступа (RAT). После развертывания RAT на скомпрометированной системе злоумышленник может отправлять RAT команды и получать данные в ответ.

Злоумышленники часто выдают себя за доверенные лица, такие как банки, онлайн-сервисы или коллеги, чтобы завоевать доверие жертвы и манипулировать ими, чтобы они предпринимали определенные действия, которые ставят под угрозу их безопасность. Этапы фишинговой атаки включают в себя:

Разведка: Злоумышленники изучают и выявляют потенциальные цели — часто с помощью социальной инженерии или веб-скрапинга — для сбора адресов электронной почты и личной информации. Использование оружия: Киберпреступники создают вводящие в заблуждение электронные письма, содержащие вредоносные ссылки или вложения, которые выглядят законными, побуждая жертв щелкнуть или загрузить их. : Фишинговые электронные письма отправляются целевым лицам или организациям, заставляя их открывать вредоносные ссылки или вложения. Эксплуатация: когда жертвы нажимают на вредоносные ссылки или открывают зараженные вложения, злоумышленники получают несанкционированный доступ к своим системам или собирают конфиденциальную информацию. Злоумышленники могут установить вредоносное ПО на устройство жертвы, например кейлоггеры или шпионское ПО, для кражи учетных данных и отслеживания действий. C2: Злоумышленники поддерживают связь со скомпрометированными системами, что позволяет им удаленно контролировать вредоносное ПО. Действия в отношении цели: Киберпреступники могут использовать украденные учетные данные для финансового мошенничества, получить несанкционированный доступ к конфиденциальным данным или даже начать дальнейшие атаки против других целей. Сокрытие следов: после достижения своих целей злоумышленники могут попытаться стереть доказательства фишинговой атаки, чтобы избежать обнаружения.

По теме: 7 лучших фильмов Уолл-стрит, которые вы должны посмотреть

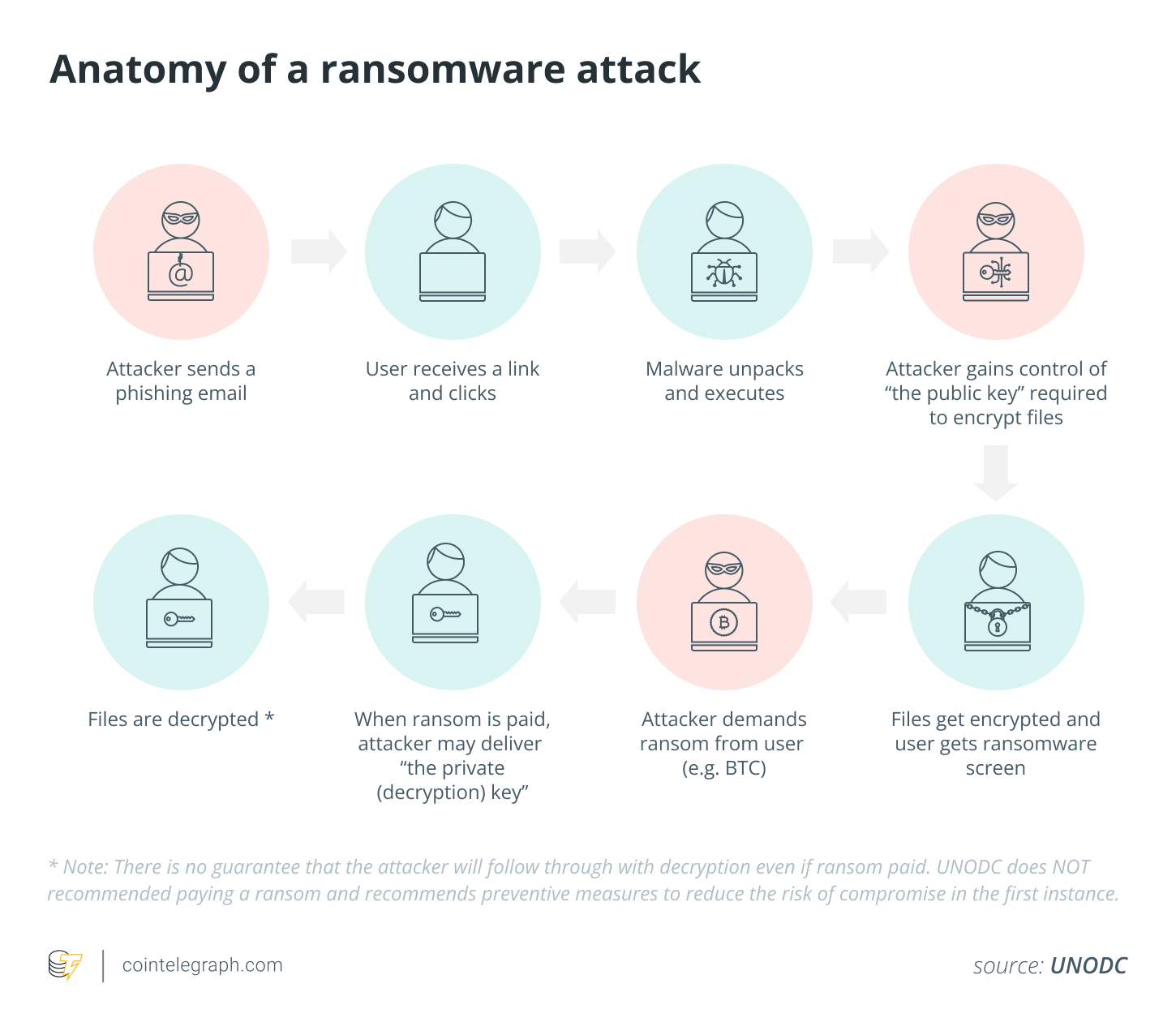

Понимание анатомии атаки программ-вымогателей

Атака программы-вымогателя — это тип кибератаки, при которой вредоносное программное обеспечение, известное как программа-вымогатель, развертывается для шифрования данных жертвы или блокировки их компьютерных систем или файлов. Злоумышленники требуют от жертвы выкуп за предоставление ключа расшифровки или восстановление доступа к зашифрованным данным.

Разведка: Злоумышленники выявляют потенциальных жертв на основе их уязвимостей, часто с помощью автоматического сканирования открытых портов и открытых служб. Использование оружия: Киберпреступники упаковывают программы-вымогатели во вредоносное программное обеспечение, которое шифрует данные жертвы и требует выкуп за их выпуск. Доставка: Программы-вымогатели доставляются через различные методы, такие как зараженные вложения электронной почты или вредоносные веб-сайты. Эксплуатация: после заражения системы жертвы программа-вымогатель использует уязвимости программного обеспечения, чтобы зашифровать файлы и сделать их недоступными. Установка: программа-вымогатель закрепляется в системе жертвы, что затрудняет удалить без ключа дешифрования. C2: Программа-вымогатель связывается с сервером злоумышленника, чтобы предоставить ключ дешифрования после выплаты выкупа. Действия по цели: цель состоит в том, чтобы вымогать у жертвы, требуя выплаты выкупа в обмен на ключ дешифрования для восстановления зашифрованные данные. Сокрытие следов. Злоумышленники-вымогатели часто заметают свои следы, используя технологии шифрования и анонимизации, чтобы избежать обнаружения.

Разведка: Злоумышленники выявляют потенциальных жертв на основе их уязвимостей, часто с помощью автоматического сканирования открытых портов и открытых служб. Использование оружия: Киберпреступники упаковывают программы-вымогатели во вредоносное программное обеспечение, которое шифрует данные жертвы и требует выкуп за их выпуск. Доставка: Программы-вымогатели доставляются через различные методы, такие как зараженные вложения электронной почты или вредоносные веб-сайты. Эксплуатация: после заражения системы жертвы программа-вымогатель использует уязвимости программного обеспечения, чтобы зашифровать файлы и сделать их недоступными. Установка: программа-вымогатель закрепляется в системе жертвы, что затрудняет удалить без ключа дешифрования. C2: Программа-вымогатель связывается с сервером злоумышленника, чтобы предоставить ключ дешифрования после выплаты выкупа. Действия по цели: цель состоит в том, чтобы вымогать у жертвы, требуя выплаты выкупа в обмен на ключ дешифрования для восстановления зашифрованные данные. Сокрытие следов. Злоумышленники-вымогатели часто заметают свои следы, используя технологии шифрования и анонимизации, чтобы избежать обнаружения.

Понимание анатомии кибератаки имеет решающее значение для разработки эффективных мер кибербезопасности. Распознавая этапы кибератаки, отдельные лица и организации могут активно внедрять меры безопасности, информировать пользователей о потенциальных угрозах и применять передовой опыт для защиты от постоянно меняющегося ландшафта киберугроз. Кибербезопасность — это коллективная ответственность, и, проявляя бдительность и предупредительные меры, можно снизить риски, исходящие от киберпреступников.

Источник: Сointеlеgrаph