2022 год был прибыльным годом для хакеров, охотящихся на зарождающиеся пространства Web3 и децентрализованных финансов (DeFi): на сегодняшний день криптовалюта на сумму более 2 миллиардов долларов была украдена в результате нескольких громких взломов. Кроссчейн-протоколы пострадали особенно сильно: значительная часть украденных средств в этом году приходится на взлом Ronin Bridge компании Axie Infinity стоимостью 650 миллионов долларов.

Грабежи продолжались и во второй половине 2022 года, когда кроссчейн-платформа Nomad потеряла 190 миллионов долларов из кошельков. Следующей целью стала экосистема Solana: хакеры получили доступ к закрытым ключам около 8000 кошельков, что привело к краже токенов Solana (SOL) и Solana Program Library (SPL) на сумму 5 миллионов долларов.

deBridge Finance удалось обойти попытку фишинговой атаки в понедельник, 8 августа, раскрыв методы, используемые, как подозревает фирма, широкомасштабным вектором атаки, используемым северокорейскими хакерами Lazarus Group. Всего несколько дней спустя Curve Finance столкнулась с эксплойтом, из-за которого хакеры перенаправляли пользователей на поддельную веб-страницу, что привело к краже USD Coin (USDC) на сумму 600 000 долларов.

Несколько точек отказа

Команда deBridge Finance предложила некоторые важные сведения о распространенности этих атак в переписке с , учитывая, что ряд членов их команды ранее работали в известной антивирусной компании.

Соучредитель Алекс Смирнов подчеркнул движущий фактор, стоящий за таргетингом на межсетевые протоколы, учитывая их роль агрегаторов ликвидности, которые выполняют запросы на передачу стоимости между цепочками. Большинство этих протоколов стремятся аккумулировать как можно больше ликвидности за счет майнинга ликвидности и других стимулов, что неизбежно становится приманкой для мошенников:

«Блокируя большое количество ликвидности и непреднамеренно предоставляя разнообразный набор доступных методов атаки, мосты становятся мишенью для хакеров».

Смирнов добавил, что протоколы моста — это промежуточное программное обеспечение, которое опирается на модели безопасности всех поддерживаемых блокчейнов, из которых они объединяются, что резко увеличивает потенциальную поверхность атаки. Это также позволяет провести атаку в одной цепочке, чтобы получить ликвидность из других.

Связанный: есть ли безопасное будущее для перекрестных мостов?

Смирнов добавил, что Web3 и кроссчейн-пространство находятся в периоде зарождения, с итеративным процессом разработки, когда команды учатся на чужих ошибках. Проводя параллели с первыми двумя годами в пространстве DeFi, где эксплойты были распространены, соучредитель deBridge признал, что это был естественный процесс прорезывания зубов:

«Пространство кроссчейн чрезвычайно молодо даже в контексте Web3, поэтому мы наблюдаем, как разыгрывается тот же процесс. Кросс-чейн обладает огромным потенциалом, и неизбежно приток большего количества капитала, а хакеры будут выделять больше времени и ресурсов на поиск векторов атак».

Инцидент с захватом DNS Curve Finance также иллюстрирует разнообразие методов атак, доступных злоумышленникам. Главный технический директор Bitfinex Паоло Ардоино сказал , что отрасль должна быть начеку против всех угроз безопасности:

«Эта атака еще раз демонстрирует, что изобретательность хакеров представляет непосредственную и постоянную опасность для нашей отрасли. Тот факт, что хакер может изменить запись DNS для протокола, перенаправить пользователей на фальшивый клон и одобрить вредоносный контракт, говорит о необходимости проявлять бдительность».

Остановить волну

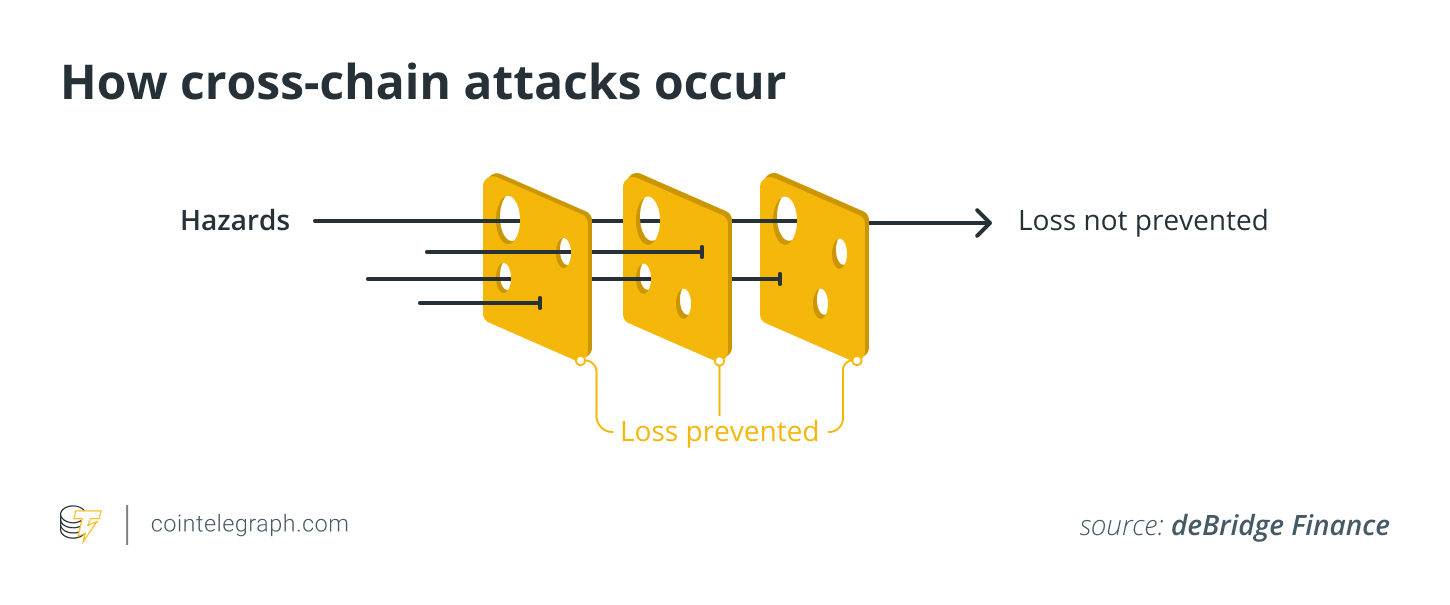

Поскольку эксплойты становятся все более распространенными, проекты, несомненно, будут рассматривать способы снижения этих рисков. Ответ далеко не однозначен, учитывая множество возможностей, которыми располагают злоумышленники. Смирнов любит использовать «модель швейцарского сыра» при концептуализации безопасности протоколов моста, при этом единственный способ провести атаку — это на мгновение выстроить ряд «дыр».

«Чтобы сделать уровень риска незначительным, размер отверстия на каждом слое должен быть как можно меньше, а количество слоев должно быть максимальным».

Опять же, это сложная задача, учитывая движущиеся части кроссчейн-платформ. Создание надежных многоуровневых моделей безопасности требует понимания разнообразия рисков, связанных с межсетевыми протоколами и рисками поддерживаемых цепочек.

К основным угрозам относятся уязвимости алгоритма консенсуса и кодовой базы поддерживаемых цепочек, атаки 51% и реорганизация блокчейна. Риски для уровней проверки могут включать сговор валидаторов и скомпрометированную инфраструктуру.

Риски разработки программного обеспечения также являются еще одним соображением, связанным с уязвимостями или ошибками в ключевых областях смарт-контрактов и узлов проверки мостов. Наконец, деБридж отмечает риски управления протоколами, такие как скомпрометированные ключи полномочий протокола, в качестве еще одного соображения безопасности.

«Все эти риски быстро усугубляются. Проекты должны использовать многогранный подход и в дополнение к проверкам безопасности и кампаниям по поиску ошибок включать различные меры безопасности и проверки в саму структуру протокола».

Социальная инженерия, которую чаще называют фишинговыми атаками, — еще один момент, который следует учитывать. Хотя команде deBridge удалось предотвратить атаки этого типа, они по-прежнему остаются одной из самых распространенных угроз для более широкой экосистемы. Обучение и строгие внутренние политики безопасности жизненно важны, чтобы не стать жертвой этих хитрых попыток украсть учетные данные и взломать системы.

Источник: Сointеlеgrаph